Jump host

Если честно, когда слышишь 'jump host', первое, что приходит в голову — обычный бастион, прокси-сервер для доступа к защищенным сегментам. Но в реальных промышленных сетях, особенно при интеграции с оборудованием сторонних производителей, всё оказывается сложнее. Многие ошибочно полагают, что это просто 'прыжковая коробка', настроил SSH-туннель — и дело сделано. На практике же, особенно при работе с цепочками поставок электронных компонентов и удаленным управлением производственными линиями, jump host превращается в критический узел управления доступом и аудита. Вспоминается случай с интеграцией систем автоматизированного тестирования печатных плат на одном из предприятий, где пришлось настраивать доступ к изолированным контроллерам через несколько прыжков с разными уровнями доверия. Там и начались настоящие сложности.

Концептуальные ловушки и реальные сети

Главная проблема — абстракция. В учебниках jump host изображают как единую точку. В жизни, особенно в экосистеме, где задействованы несколько юридических лиц или производственных площадок, таких точек может быть несколько, образующих каскад. Например, для доступа к стенду тестирования готовых модулей на заводе-партнере приходилось сначала подключаться к корпоративному bastion host нашей компании, а с него — к jump host в DMZ партнера, который уже имел доступ к сегменту с оборудованием. И каждый из этих хостов имел свою политику аутентификации (где-то ключи, где-то OTP + сертификаты), что создавало 'лоскутное' управление сессиями.

Часто упускают из виду аспект сессионной логики. Протоколирование действий на конечном целевом хосте — это одно. Но как быть с аудитом того, что происходило на самом jump host? Какие команды вводились при первичном подключении, не было ли попыток форвардинга портов на не предназначенные для этого адреса? В одном из проектов для ООО 'Сиань Циюнь Чжисюнь Электронные Технологии' при настройке удаленного мониторинга линии пайки потребовалось обеспечить не только доступ инженеров, но и поток данных от систем машинного зрения. Пришлось разделять трафик: для инженеров — классический SSH через jump host с полным логированием, для данных — выделенный VPN-канал с контролем полосы пропускания. И здесь jump host выступал уже как маршрутизатор политик, а не просто реле.

Ещё один нюанс — зависимость от стека технологий партнеров. На сайте https://www.apexpcb-cn.ru можно увидеть описание комплексных возможностей компании по созданию электронных схем. Но когда их специалистам требуется доступ к нашему стенду для отладки совместного прототипа, возникает вопрос доверия к их клиентскому ПО. Разрешать ли подключения с их корпоративных ноутбуков через наш jump host? Или предоставлять им изолированную виртуальную машину с предустановленным и проверенным клиентом? Мы выбрали второй вариант, создав специальный образ с минимальным набором инструментов, который разворачивался в нашем контуре. Это добавило работы по поддержке образа, но сняло риски, связанные с потенциально скомпрометированными клиентскими машинами у партнера.

Интеграция в промышленные цепочки: кейс с экосистемой

Особенность работы с компанией, которая, как ООО 'Сиань Циюнь Чжисюнь Электронные Технологии', контролирует или участвует в долях нескольких предприятий, — это необходимость выстраивания 'гибридной' модели доступа. Их инженерам может понадобиться работать как с нашими внутренними системами проектирования (например, с репозиторием компонентов), так и с оборудованием на их собственных заводах, доступ к которому они организуют через свои jump-хосты. Получается двухсторонняя, а иногда и многосторонняя, цепочка доверия.

В одном из проектов по созданию специализированного контроллера для печатных плат мы столкнулись с ситуацией, когда отладочный стенд физически находился на территории одного из предприятий-партнеров группы, а разработчики были распределены между нашей компанией и головным офисом в Сиане. Пришлось организовывать такую схему: наш внутренний jump host принимал подключения от своих разработчиков и авторизованных сотрудников партнера, затем устанавливал туннель до их jump host в Китае, который уже имел доступ в лабораторную сеть. Звучит громоздко, и поначалу задержки были значительными. Пришлось тонко настраивать TCP-таймауты и использовать сжатие трафика на уровне SSH, чтобы работа в интерактивных консолях была терпимой.

Провальной попыткой в этом же проекте была идея использовать для всего трафика единый коммерческий solution для привилегированного доступа (PAM). Теоретически он должен был заменить оба jump host'а, предоставив единую точку входа и аудита. Но на практике выяснилось, что решение плохо справлялось с 'двойным прыжком' через сети с высокой латентностью, а его агент на целевом оборудовании (старом промышленном ПК) конфликтовал с родным ПО для программирования ПЛИС. Откатились на ручную настройку связки из двух стандартных SSH-серверов (один на основе OpenSSH, второй — на базе RHEL) с усиленным логированием через syslog-сервер. Это менее красиво, но работает предсказуемо. Иногда надежность важнее единообразия.

Безопасность vs. Удобство: постоянный компромисс

Самое сложное в эксплуатации jump host — найти баланс. Если ужесточить политики до предела (например, разрешить подключение только с определенных IP в определенные часы и с обязательной двухфакторной аутентификацией для каждого прыжка), инженеры начинают искать обходные пути. Были случаи, когда из-за сложности процедуры доступа к тестовому стенду программисты неофициально держали включенным старый сервер с прямым доступом из VLAN разработки, что сводило на нет всю концепцию безопасности.

Один из удачных компромиссов, который удалось внедрить, — это использование разных методов аутентификации для разных ролей. Для штатных сотрудников, которым нужен частый доступ, настроили аутентификацию по криптографическим ключам с проксированием агента SSH через первый jump host (с очень осторожными настройками ForwardAgent). Для внешних консультантов или партнеров, вроде специалистов из группы компаний ООО 'Сиань Циюнь Чжисюнь Электронные Технологии', использовали одноразовые пароли (TOTP), привязанные к их учетной записи, срок действия которой был жестко ограничен по времени и привязан к конкретному проекту. Это создавало дополнительную работу по выдаче и отзыву доступов, но позволяло четко аудировать действия сторонних лиц.

Отдельная головная боль — это обновление и 'гигиена' самих jump-хостов. Их нельзя просто 'поставить и забыть'. Регулярные обновления SSH-сервера, ротация ключей хоста, анализ логов на предмет подозрительных попыток входа — всё это рутина. Однажды пришлось в срочном порядке менять все host keys на основном jump host'е после того, как один из инженеров по ошибке скопировал приватный ключ для доступа к нему на свой личный ноутбук, который затем был утерян. Ситуация показала, что политика управления ключами для доступа к самому jump host должна быть даже строже, чем для доступа к конечным системам.

Будущее: эволюция или замена?

Сейчас много говорят о Zero Trust Network Access (ZTNA) как о замене классических моделей с jump-хостами. Пробовали пилотировать одно из таких решений для доступа к веб-интерфейсам внутренних систем. Для HTTP-трафика это работает хорошо, прозрачно и даже удобнее. Но как быть с тысячами legacy-устройств на производстве, которые понимают только SSH, Telnet или даже сырой TCP на специфических портах? Для них jump host в своем классическом понимании, похоже, останется надолго. ZTNA-шлюз в такой ситуации часто становится просто 'умным' балансировщиком нагрузки перед тем же самым SSH-сервером, выполняющим роль jump host'а.

Более перспективным направлением видится не отказ от концепции, а её глубокое погружение в инфраструктуру идентификации. Например, привязка сессии на jump host'е не просто к учетной записи LDAP, а к конкретному контексту проекта, как в том случае с совместной разработкой с китайской компанией. Чтобы при подключении инженера автоматически определялось, к каким именно целевым хостам он может получить доступ в этот раз, и применялись соответствующие правила маршрутизации и аудита. Фактически, превращение jump host из статического узла в динамический политический движок.

В итоге, jump host — это не архаизм, а живой инструмент. Его эффективность определяется не софтом, а продуманностью процедур вокруг него: управления доступом, аудита, реагирования на инциденты. Особенно в сложных экосистемах, где пересекаются интересы нескольких компаний, как в случае с промышленной цепочкой, выстроенной вокруг интеграторов электронных технологий. Это скорее точка контроля и наблюдения, которая, при правильном подходе, становится не барьером, а шлюзом для эффективной коллаборации. Главный вывод — нельзя относиться к нему как к простому техническому элементу; это, в первую очередь, элемент процесса.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

TC49DR-8T9R

TC49DR-8T9R -

Высокоскоростной сбор и хранение данных: Прямая запись FPGA в NVMe SSD (восьмидисковый отсек)

Высокоскоростной сбор и хранение данных: Прямая запись FPGA в NVMe SSD (восьмидисковый отсек) -

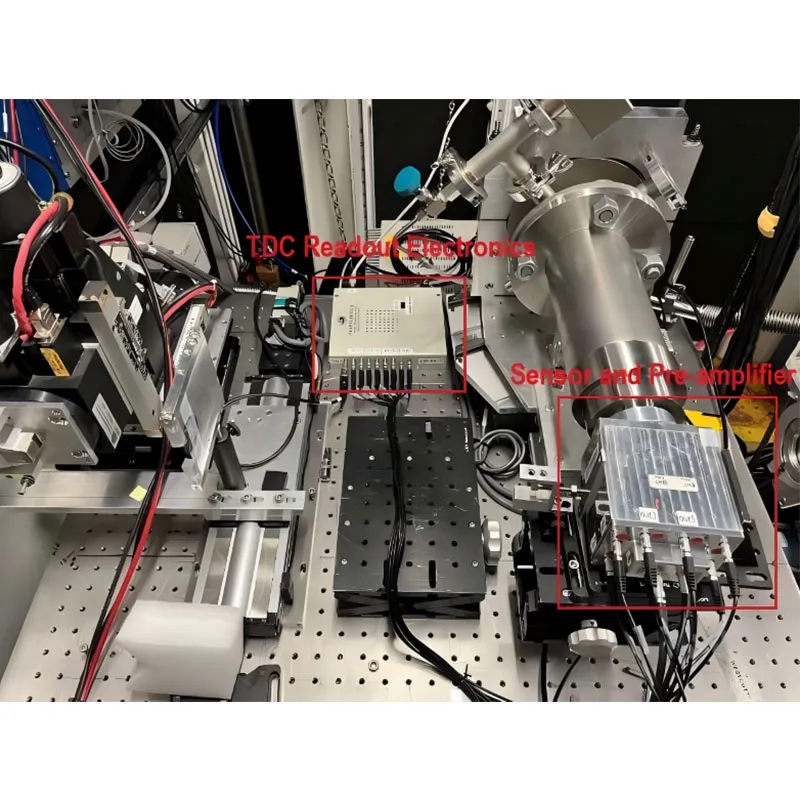

Система измерения времени (YM_TDC)

Система измерения времени (YM_TDC) -

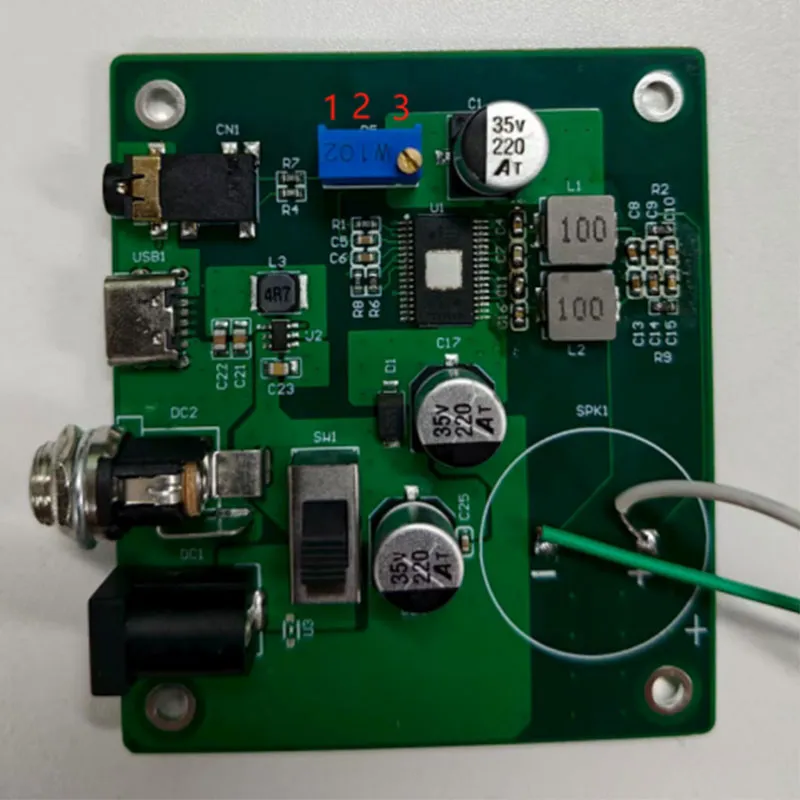

Тренировочный метроном для пациентов с болезнью Паркинсона

Тренировочный метроном для пациентов с болезнью Паркинсона -

Плата двухканального ADC 10G + обработки сигналов

Плата двухканального ADC 10G + обработки сигналов -

47DR-4T8R_LBV

47DR-4T8R_LBV -

64-канальное программно-определяемое радио NLY-VNX-64DBF

64-канальное программно-определяемое радио NLY-VNX-64DBF -

Серия двухпроцессорных серверов S5000C

Серия двухпроцессорных серверов S5000C -

256-канальная цифровая фазированная решётка NYL

256-канальная цифровая фазированная решётка NYL -

4T32R голографическая статическая РЛС

4T32R голографическая статическая РЛС -

Компьютер QYZX-C863350

Компьютер QYZX-C863350 -

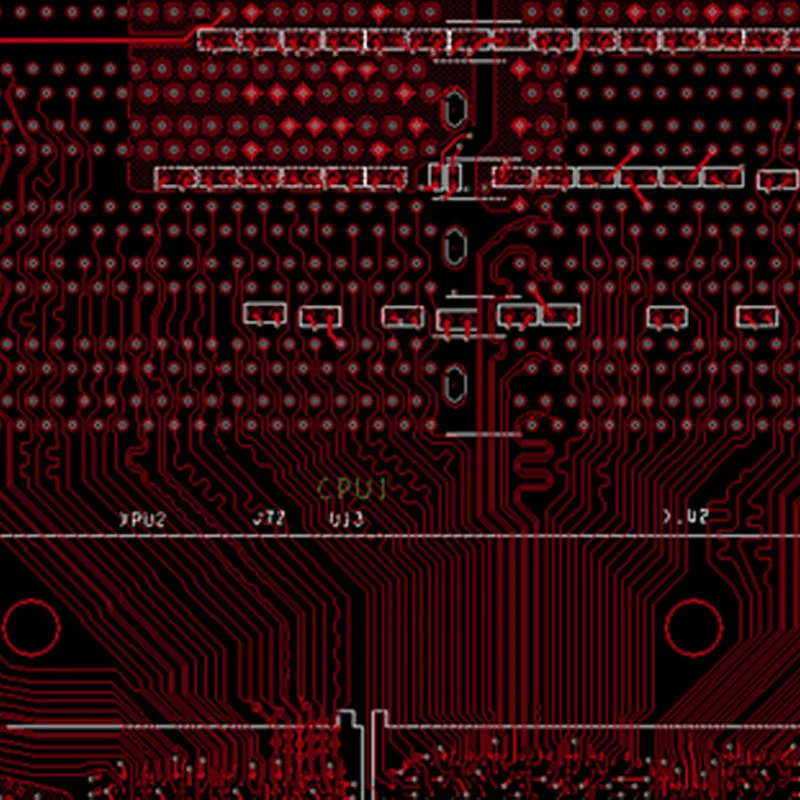

PCB-проектирование и структурный дизайн

PCB-проектирование и структурный дизайн

Связанный поиск

Связанный поиск- Квантовые вычисления

- Ядро печатные платы

- Покупаем электронные компоненты

- Объемная печатная плата

- Производство печатных плат зеленоград

- Международные стандарты для производства печатных плат

- Электронные компоненты дзержинского 53

- Автоматическая разводка печатных плат

- Упаковка электронных компонентов

- Шкаф для печатных плат