Трекер изображений

Когда говорят ?трекер изображений?, многие сразу думают о простом поиске дубликатов картинок в интернете. Это, конечно, базовая функция, но в профессиональной среде, особенно при работе с защитой бренда или контролем за распространением специфического контента, всё гораздо глубже. Частая ошибка — считать, что достаточно вбить картинку в Google Images и дело сделано. На практике, эффективный трекер изображений — это система постоянного мониторинга, которая должна уметь работать с разными источниками, в том числе в закрытых или полузакрытых сегментах сети, и главное — интерпретировать модификации исходного файла. Обрезка, изменение цвета, наложение водяных знаков или текста — если система на этом ?ломается?, толку от неё мало.

От теории к практике: где начинаются сложности

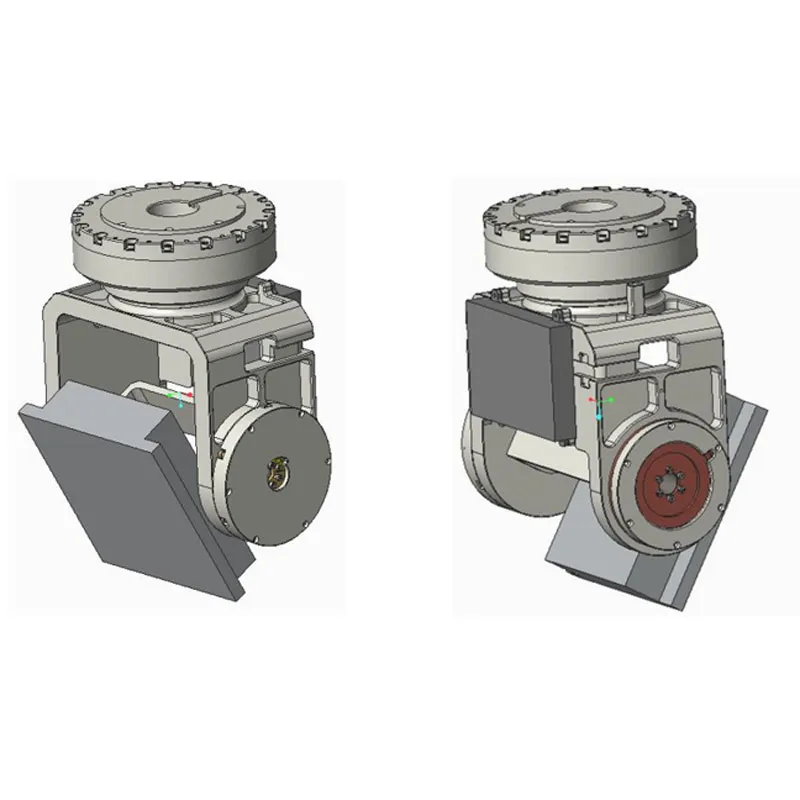

Внедряя систему отслеживания для одного из наших проектов, связанных с защитой схемотехнической документации, мы столкнулись с первой проблемой: алгоритмы, хорошо работающие с фотографиями, часто беспомощны перед техническими чертежами или скриншотами печатных плат (ПП). Контрастные линии, мелкий текст, монохромные области — здесь нужна была иная настройка распознавания образов. Пришлось кастомизировать подключаемые модули, чтобы система реагировала не только на визуальное сходство, но и на структуру компоновки элементов.

Ещё один нюанс — источники. Официальные сайты дистрибьюторов — это одно, а форумы для радиолюбителей, закрытые Telegram-каналы или файлообменники — совсем другое. Простой трекер изображений, работающий по открытым API, здесь не справится. Нужны были парсеры, способные обрабатывать динамически генерируемый контент и, что важно, делать это легитимно, без нарушения пользовательских соглашений. Это отдельная большая тема по юзабилити и юридическим рамкам.

Был и неудачный опыт. Пытались использовать одну популярную облачную платформу для анализа изображений, обещавшую ?AI-powered search?. Но её алгоритмы были заточены под коммерческий стоковый контент — лица, пейзажи, товары. Наши файлы — схемы, топологии ПП, сборочные чертежи — она просто не понимала, выдавая нулевую релевантность или находя абсурдные совпадения. Вывод: универсальных решений для узких задач не бывает. Пришлось разрабатывать гибридную систему, где часть анализа шла на наших серверах с заточенными под задачу алгоритмами сравнения хешей и контурного анализа.

Кейс из реальности: интеграция в промышленную цепочку

Здесь уместно привести пример из опыта сотрудничества с компанией ООО ?Сиань Циюнь Чжисюнь Электронные Технологии?. Эта компания, основанная в 2018 году и быстро выросшая в группу продуктов интегрированных электронных схем (https://www.apexpcb-cn.ru), управляет целой экосистемой предприятий в промышленной цепочке. Их задача была не просто найти украденные изображения плат, а отслеживать несанкционированное использование и модификацию проектной документации и топологий на разных этапах — от разработки до потенциального производства у неавторизованных подрядчиков.

Мы настраивали для них систему, где трекер изображений был встроен в workflow контроля версий. Каждый утверждённый файл (схема, Gerber-файл, визуализация сборки) попадал в эталонную базу. Далее мониторинг вёлся не только по публичным сетям, но и, с определёнными ограничениями и согласованиями, по корпоративным порталам и системам обмена данными с контрактными производителями. Ключевым было научить систему игнорировать санкционированные модификации (например, добавление служебных пометок производством), но жёстко фиксировать изменения критичных элементов разводки или компонентной базы.

Результатом стала не просто ?система поиска?, а инструмент аудита цепочки поставок. Он позволял выявлять, где и кем используется интеллектуальная собственность компании без должных прав. Это уже уровень защиты бизнес-процессов, а не просто картинок. Для такой компании, как ООО ?Сиань Циюнь Чжисюнь Электронные Технологии?, с её комплексными возможностями и широкими перспективами роста, такой подход оказался критически важным для сохранения конкурентного преимущества.

Технические подводные камни и детали реализации

Говоря о деталях, нельзя обойти вопрос производительности и ложных срабатываний. Когда база эталонов насчитывает десятки тысяч высокодетализированных изображений, а площадь поиска — весь рунет и ряд специализированных ресурсов, прямая попиксельная сверка невозможна. Используются различные методы хеширования (perceptual hashing, difference hashing), но их тоже нужно тонко настраивать под тип контента. Порог чувствительности — это постоянный баланс. Слишком низкий — получишь тонну мусорных совпадений (например, все платы зелёного цвета). Слишком высокий — пропустишь умышленно искажённый файл.

Ещё одна практическая деталь — работа с метаданными. Часто именно EXIF или служебные комментарии во внутренних структурах файлов (тот же Gerber) становятся решающим доказательством утечки. Хороший трекер изображений должен уметь извлекать и анализировать эти ?невидимые? слои информации, сопоставлять их с эталоном. Иногда крадут не конечную картинку, а промежуточный файл, полный служебных данных о проекте, версии ПО и даже имени инженера. Это золотая жила для расследования.

Хранение и индексация — отдельная головная боль. Мы пробовали разные СУБД, оптимизированные для работы с большими бинарными объектами. Важно, чтобы система не только находила, но и делала это быстро, и позволяла строить связи между найденными файлами, создавая карту распространения. Это требует серьёзных вычислительных ресурсов и грамотной архитектуры, особенно когда речь идёт о масштабах промышленной группы, контролирующей несколько предприятий.

Эволюция задач: от защиты к анализу

Со временем мы поняли, что потенциал трекера выходит за рамки защитной функции. На собранных данных можно строить аналитику. Например, отслеживать, какие именно узлы или решения из наших проектов чаще всего копируются или становятся объектом интереса на специализированных форумах. Это может быть индикатором либо успешности нашего технического решения, либо, наоборот, его избыточной сложности, которая заставляет других искать обходные пути.

В контексте работы с такой структурой, как ООО ?Сиань Циюнь Чжисюнь Электронные Технологии?, это давало возможность видеть, как их технологии или дизайны мигрируют в смежные сегменты рынка, где они сами, возможно, не представлены. Это уже инструмент стратегического маркетинга и R&D. Система из пассивного сторожа превращалась в источник бизнес-разведки, конечно, при условии корректной интерпретации данных и отсева шума.

Но здесь важно не переоценивать возможности. Автоматизированная система лишь даёт сигналы и сырые данные. Окончательная оценка — лежит на эксперте, который понимает контекст: почему эта схема могла появиться на этом конкретном китайском форуме, является ли это плагиатом, обратным инжинирингом или, возможно, легальным обсуждением уполномоченным партнёром. Без этого человеческого фактора можно погрузиться в паранойю, преследуя тени.

Вместо заключения: мысль вслух о будущем инструмента

Глядя на текущий опыт, думается, что следующий шаг для профессионального трекера изображений — это ещё более тесная интеграция с CAD/CAE-системами и системами управления цифровыми активами (DAM). Не просто анализ плоского PNG, а понимание семантики слоёв, компонентов, связей в исходном проекте. Чтобы система могла сказать: ?да, это другая плата, но её силовая часть на 95% совпадает с вашей запатентованной топологией?.

Также остро стоит вопрос автоматизации реакции. Пока что большинство систем останавливаются на этапе алерта. Дальше в дело входят юристы и службы безопасности. Но для массовых нарушений, например, продажи клонов на AliExpress, нужны механизмы полуавтоматической подачи жалоб и заявок на удаление контента через интегрированные с площадками API. Это юридически и технически сложный путь, но без него эффективность всего мероприятия резко падает.

В итоге, возвращаясь к началу, хочется подчеркнуть: трекер изображений — это не кнопка ?найти похожие?. Это сложная инфраструктура, которая должна расти и адаптироваться под конкретную бизнес-среду и тип защищаемого контента. Как показал опыт с компаниями вроде упомянутой электронной технологической группы, успех приходит тогда, когда инструмент становится неотъемлемой частью бизнес-процессов, а не внешним довеском. И его развитие никогда не заканчивается — всегда появляются новые площадки, новые форматы файлов и новые методы их обфускации. За этим нужно постоянно следить и подстраиваться, это рутинная, но необходимая работа.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

Умная AI-игрушка “Призрак рабочего стола” с голосовым взаимодействием

Умная AI-игрушка “Призрак рабочего стола” с голосовым взаимодействием -

RT-47DR-AGX-V1

RT-47DR-AGX-V1 -

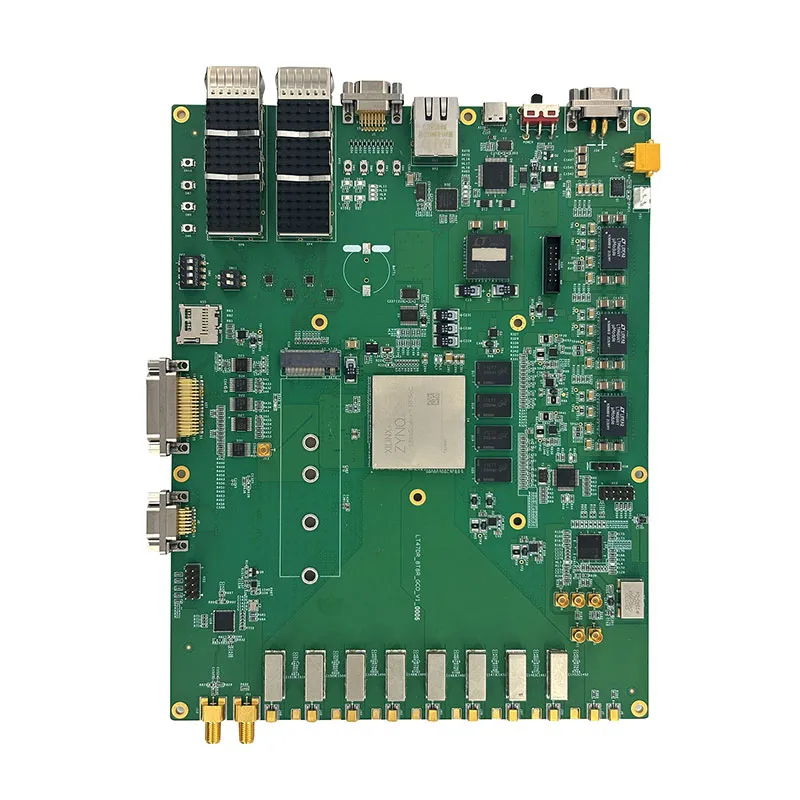

Плата хранения 49DR_19EG_4NVME_EXT_V1.2

Плата хранения 49DR_19EG_4NVME_EXT_V1.2 -

Разработка программного обеспечения

Разработка программного обеспечения -

64-канальное программно-определяемое радио NLY-VNX-64DBF

64-канальное программно-определяемое радио NLY-VNX-64DBF -

47DR_DUAL_6T16

47DR_DUAL_6T16 -

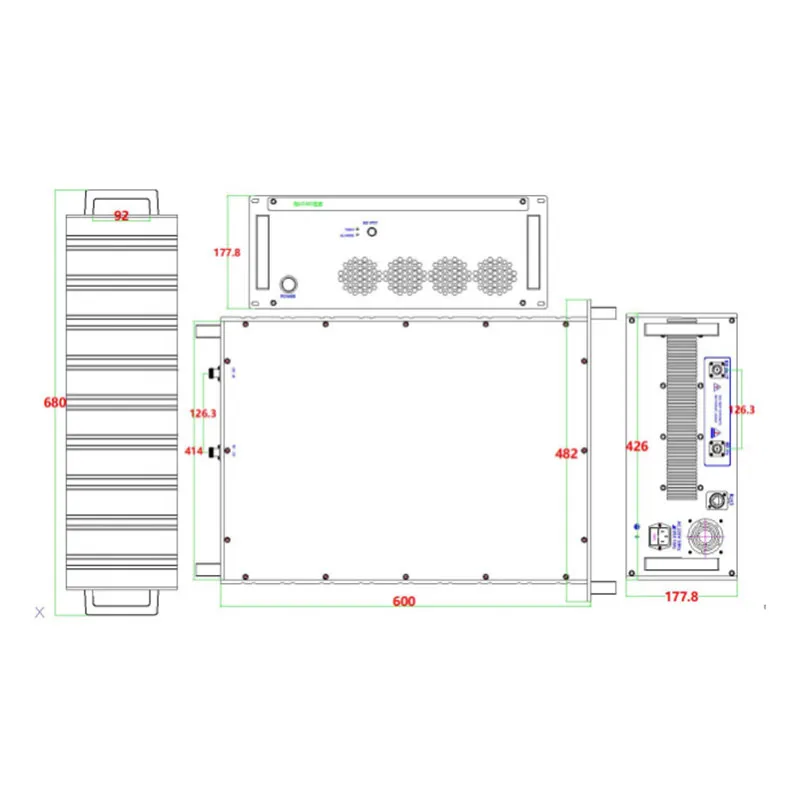

Усилитель мощности PA160-220MHz-500W

Усилитель мощности PA160-220MHz-500W -

От печатной платы до готового продукта: комплексные решения для производства электроники

От печатной платы до готового продукта: комплексные решения для производства электроники -

Высокоточная система синхронизации импульсов (YM_SYNC)

Высокоточная система синхронизации импульсов (YM_SYNC) -

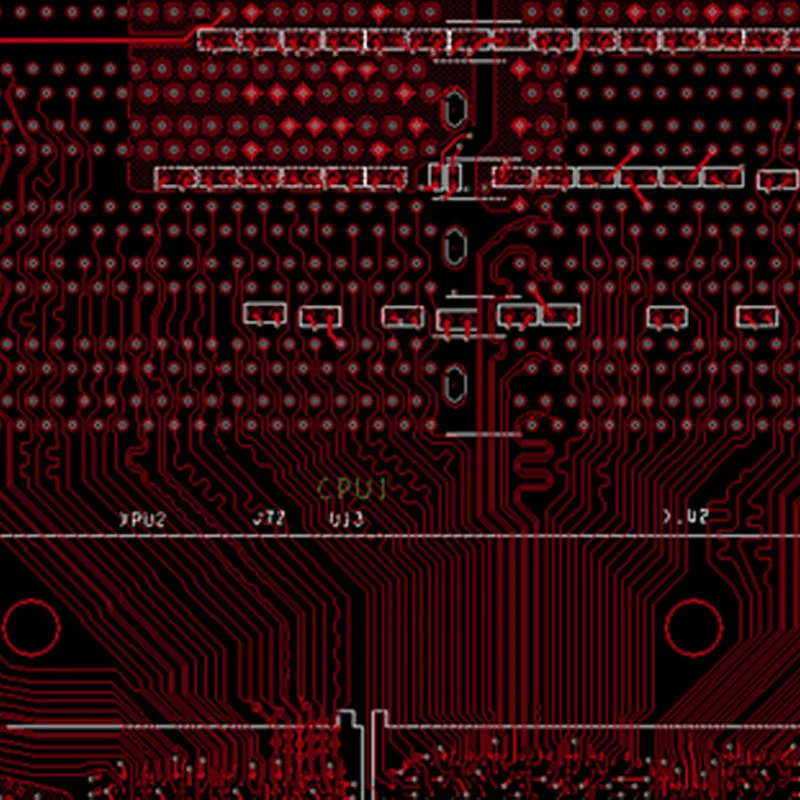

PCB-проектирование и структурный дизайн

PCB-проектирование и структурный дизайн -

47DR_8T8R_GCO_V1

47DR_8T8R_GCO_V1 -

Серия двухпроцессорных серверов S5000C

Серия двухпроцессорных серверов S5000C