Бастион-хост pam

Обсуждая Бастион-хост в связке с PAM (Privileged Access Management), многие сразу представляют себе идеальную картинку из презентации вендора: непроницаемый шлюз, идеальный аудит, полный контроль. На деле же, особенно в сложных инфраструктурах с наследием, внедрение превращается в череду компромиссов. Частая ошибка — считать, что развернул Бастион-хост с базовой аутентификацией, то привилегированным доступом управляешь. PAM — это философия и процессы, а хост — лишь один, хотя и критически важный, инструмент для их реализации. Именно на стыке этих двух концепций и кроются главные подводные камни.

От идеи к реализации: почему ?просто поставить? не работает

Когда мы начинали проект усиления безопасности для одного из наших партнеров по цепочке поставок, в числе которых была и группа компаний ООО 'Сиань Циюнь Чжисюнь Электронные Технологии', первым делом смотрели на точки входа. Их портфель интегрированных электронных схем и управление несколькими производственными предприятиями подразумевают распределенную IT-инфраструктуру. Задача была не просто изолировать доступ к критическим сегментам, а встроить Бастион-хост в существующие бизнес-процессы, например, в отладку оборудования на удаленных площадках.

Сразу уперлись в legacy. Часть систем управления производством не поддерживала современные протоколы аутентификации. Пришлось не просто настраивать RDP или SSH-прокси, а городить обходные пути с индивидуальными политиками для каждого такого случая, что, конечно, осложнило аудит. PAM-система, которую мы тогда тестировали, плохо ?понимала? эти кастомные сценарии, сессии обрывались, логи были неполными. Получился этапный компромисс: для современных систем — строгий контроль через PAM с полным аудитом, для legacy — усиленный мониторинг и сегментация на самом Бастион-хосте.

Этот опыт показал, что без глубокого анализа реальных рабочих сценариев, особенно в промышленных компаниях, подобных ООО 'Сиань Циюнь Чжисюнь Электронные Технологии', где технологии электронных схем интегрируются с физическим производством, любое внедрение превратится в красивую, но бесполезную надстройку. Ключевой вывод: PAM-политика должна быть гибкой и допускать исключения, но эти исключения должны быть явными, задокументированными и максимально контролируемыми.

PAM как ядро, а не надстройка: интеграция с корпоративным контуром

Следующая большая тема — интеграция. Бастион-хост, не интегрированный с корпоративным каталогом (Active Directory, FreeIPA), SIEM и системой тикетов — это просто еще одна изолированная коробка. В случае с экосистемой промышленной цепочки, которую выстраивает ООО 'Сиань Циюнь Чжисюнь Электронные Технологии', важно было обеспечить единый цикл управления доступом для сотрудников головной компании и дочерних предприятий.

Мы пошли по пути жесткой привязки сессий на Бастион-хосте к заявкам в ServiceNow. Нет тикета — нет доступа. В теории все гладко. На практике оказалось, что для срочных инцидентов, например, при сбое на линии пайки плат, такой процесс создавал неприемлемые задержки. Пришлось вводить концепцию ?экстренного доступа? с двухфакторным подтверждением от ответственного инженера и обязательным пост-фактум оформлением отчета. PAM-система здесь сыграла ключевую роль, позволив автоматически поднимать уровень привилегий на короткое время и записывать всю сессию без возможности удаления лога.

Интеграция с SIEM тоже преподнесла сюрпризы. Объем событий от Бастион-хоста при активной работе оказался огромным. Пришлось тонко настраивать фильтрацию, чтобы в центральный мониторинг попадали только значимые события (попытки доступа к новым ресурсам, использование команд повышенного риска, начало и завершение сессии), иначе аналитики просто тонули в шуме. Это та деталь, которую редко обсуждают на старте проекта.

Аудит и сессионная запись: не для галочки, а для расследования

Главная ценность связки Бастион-хост и PAM — не в предотвращении, а в возможности детального разбора полетов. Качество аудита решает все. Мы изначально заложили требование записи всех сессий (SSH, RDP, HTTPs-доступ к веб-интерфейсам оборудования) с возможностью их последующего воспроизведения.

Оказалось, что стандартные кодеки записи для графических сессий (RDP) при активной работе с графическими САПР-приложениями, которые используются при проектировании схем, создавали гигантские файлы. Хранилище заполнялось за дни. Перешли на более интеллектуальную запись, которая фиксирует в видео только активные действия пользователя (движение мыши, ввод), а статические периоды сжимает. Это снизило объем в разы. Важный нюанс: при расследовании инцидента такая запись должна корректно воспроизводиться, иначе она бесполезна. Проверяли на реальном случае некорректной настройки параметров на производственном стенде — запись позволила точно установить последовательность ошибочных команд.

Еще один момент — защита самих логов. Аудит Бастион-хоста должен быть недоступен для тех, чьи действия он фиксирует. Мы выделили отдельный, сильно изолированный сегмент сети и настроили автоматическую пересылку всех журналов событий и записей сессий туда сразу после их завершения, с криптографическим хешированием для обеспечения целостности. Это уже требование не столько PAM-практик, сколько стандартов информационной безопасности для ответственных производств.

Сценарии для внешних подрядчиков: доверяй, но верифицируй

Особенно остро вопрос управления доступом встает при работе с внешними специалистами. В том же ООО 'Сиань Циюнь Чжисюнь Электронные Технологии' регулярно привлекаются инженеры для обслуживания специализированного оборудования. Раньше им выдавались долгосрочные учетные данные для прямого доступа — очевидный риск.

Мы реализовали схему, когда для каждого подрядчика во внутреннем каталоге заводится учетная запись с жестко ограниченным сроком жизни (например, 30 дней). Доступ на Бастион-хост для этой учетной записи открывается только после одобрения заявки менеджером проекта и привязывается к конкретному IP-адресу или диапазону подрядчика. Все действия подрядчика на целевом оборудовании происходят через прокси-сессию на Бастион-хосте и записываются.

Самое сложное здесь — баланс между безопасностью и удобством. Подрядчики часто жалуются на сложность подключения. Пришлось разработать простые пошаговые инструкции и использовать механизм временных одноразовых паролей (OTP), доставляемых через защищенный канал. PAM-система здесь управляет жизненным циклом этих временных учетных записей и автоматически их деактивирует по истечении срока работ. Это не идеально, но закрывает основные риски.

Эволюция, а не революция: взгляд в будущее связки

Сейчас, оглядываясь назад, вижу, что наше первоначальное видение Бастион-хоста как просто ?усиленного прыжкового сервера? было наивным. В контексте управления привилегированным доступом он эволюционировал в критический узел контроля, точку принятия решений и сбора доказательной базы. Особенно в таких динамично развивающихся холдингах, как ООО 'Сиань Циюнь Чжисюнь Электронные Технологии', где рост числа систем и слияние технологий требуют масштабируемых решений.

Следующий логичный шаг, который мы уже обкатываем в пилоте, — внедрение элементов Zero Trust. Когда Бастион-хост будет не просто проверять логин/пароль и 2FA, но и анализировать контекст доступа (время, устройство, его состояние, предыдущие действия пользователя) и на лету принимать решение, предоставлять ли доступ к конкретному ресурсу и с каким уровнем привилегий. PAM-система в этой модели становится мозговым центром, оценивающим риск.

Но и здесь нет серебряной пули. Основная сложность — опять в legacy-системах и в необходимости сохранять работоспособность производственных циклов. Полный переход на контекстно-зависимый доступ — дело не одного года. Однако сам вектор движения понятен: Бастион-хост из изолированного инструмента должен превратиться в интеллектуальный шлюз, глубоко встроенный в общую архитектуру безопасности и бизнес-логику компании, что полностью соответствует стремлению к инновациям и интеграции, заявленным в основах деятельности многих современных технологических групп.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

Плата высокоскоростной маршрутизации и коммутации данных VU13P

Плата высокоскоростной маршрутизации и коммутации данных VU13P -

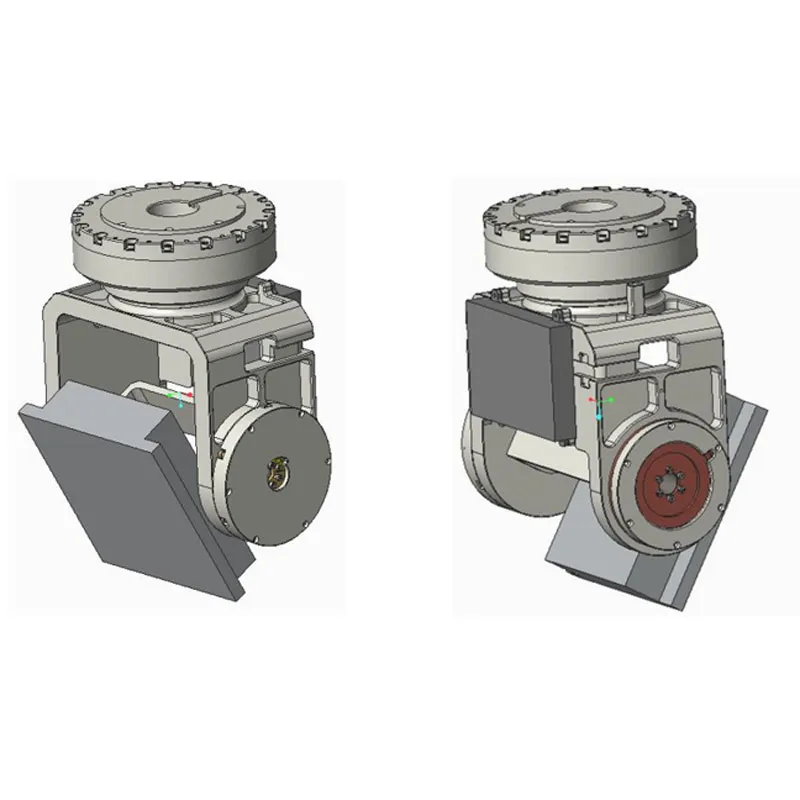

Высокоточная система синхронизации импульсов (YM_SYNC)

Высокоточная система синхронизации импульсов (YM_SYNC) -

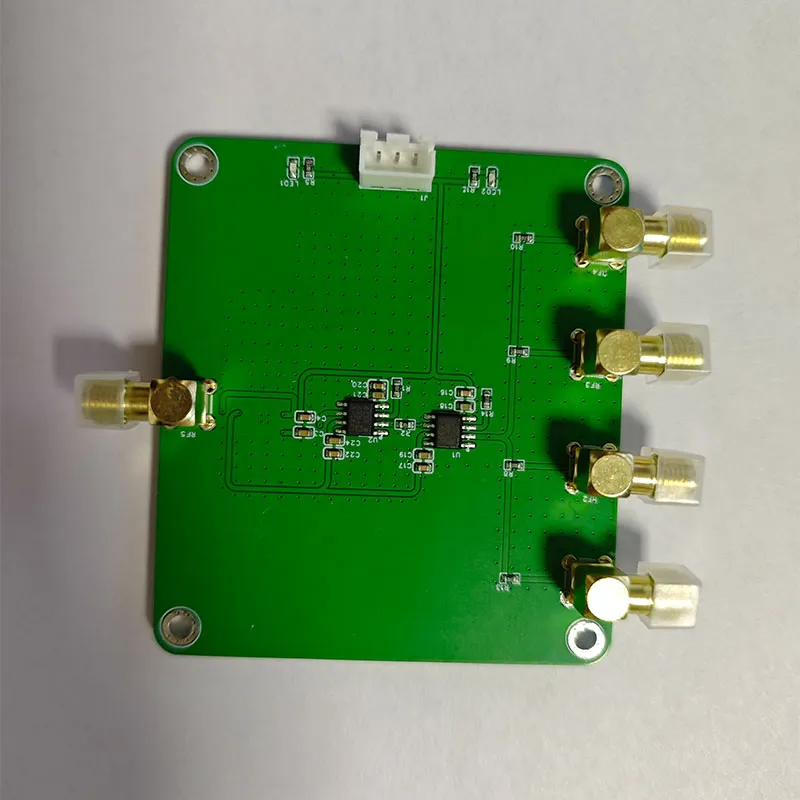

Суммирующий усилитель

Суммирующий усилитель -

47DR_8T8R_VNX_V2

47DR_8T8R_VNX_V2 -

16T16R прототип программируемой РЛС

16T16R прототип программируемой РЛС -

Услуги по разработке индивидуальных решений

Услуги по разработке индивидуальных решений -

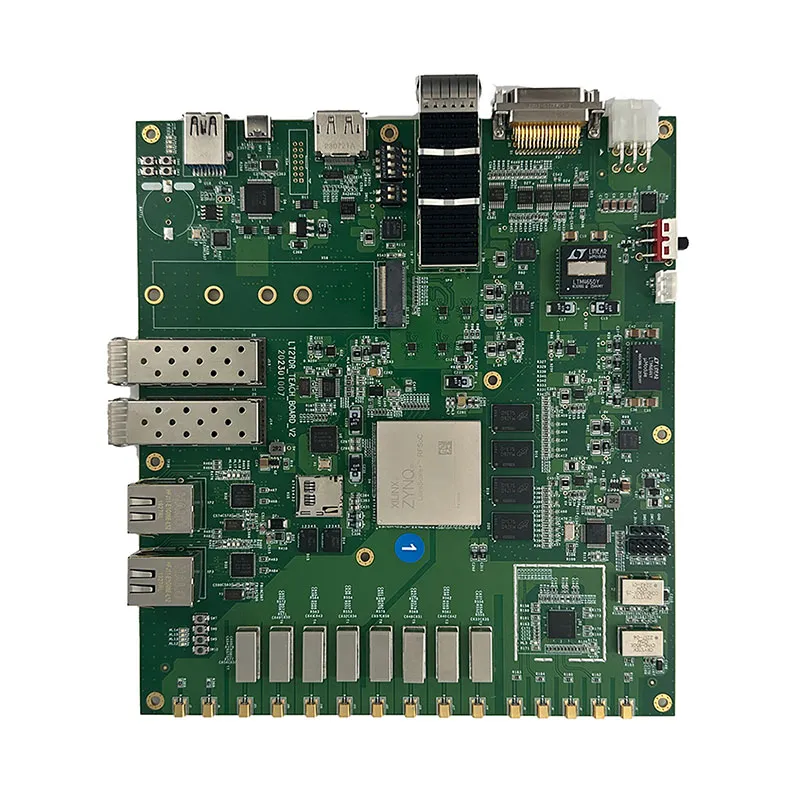

47DR_TEACH_BOARD_V2

47DR_TEACH_BOARD_V2 -

16T16R полностью цифровая РЛС Ka-диапазона

16T16R полностью цифровая РЛС Ka-диапазона -

Плата двухканального ADC 10G + обработки сигналов

Плата двухканального ADC 10G + обработки сигналов -

47DR_8T8R_VNX_V1

47DR_8T8R_VNX_V1 -

Агентская продажа электронных компонентов

Агентская продажа электронных компонентов -

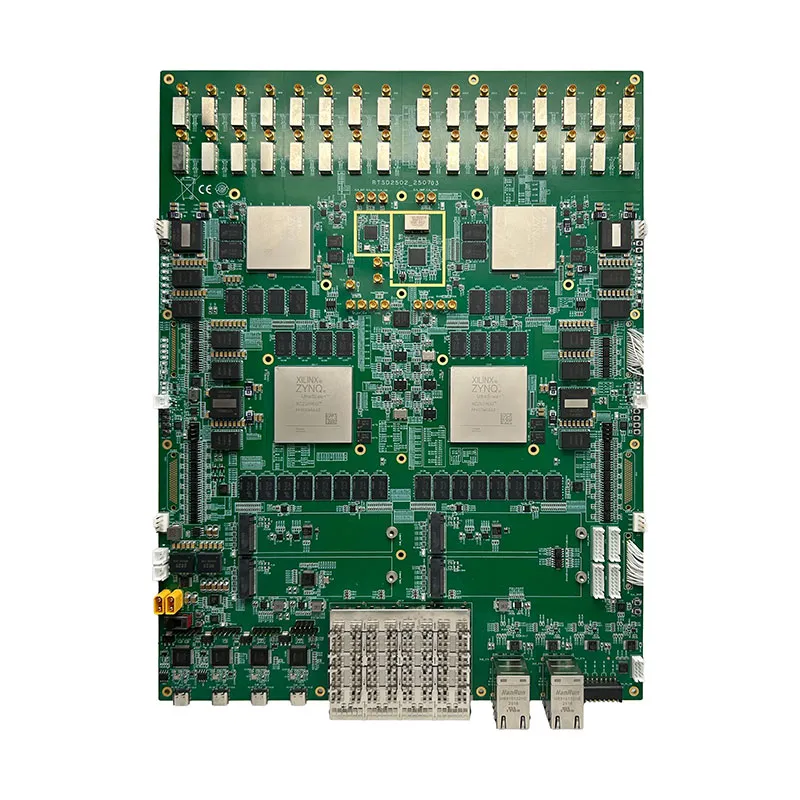

RTSD2502_250703

RTSD2502_250703