Бастион-хост

Когда слышишь ?бастион-хост?, первое, что приходит в голову многим — это просто какой-то усиленный прокси-сервер или шлюз для удалённого доступа. На деле же, если копнуть поглубже в практику, всё куда интереснее и... капризнее. Это не просто точка входа, это тот самый контрольно-пропускной пункт, после которого начинается ?чистая зона?, и малейшая ошибка в его настройке или понимании его роли может свести на нет всю периметровую защиту. Лично я сталкивался с ситуациями, когда его ставили ?для галочки?, по шаблону, а потом удивлялись, откуда утечки. Сейчас попробую изложить, как это выглядит изнутри, без глянца.

Суть проблемы: почему его так часто недооценивают?

Основная ошибка — воспринимать бастион-хост как обособленное решение. Его внедряют, чтобы закрыть требование политики безопасности, но при этом забывают про интеграцию в общую инфраструктуру управления доступом. Получается изолированный ?островок?, логирование с которого никто не агрегирует, а правила доступа не синхронизируются с IAM-системами. В итоге он создаёт ложное чувство безопасности.

Ещё один момент — переоценка его ?неуязвимости?. Часто слышал рассуждения вроде ?он же минималистичный, на нём почти ничего не стоит, значит, и атаковать нечего?. Это опасное заблуждение. Сам факт того, что хост является критической точкой входа, делает его целью номер один. Атаки смещаются не на взлом самой системы, а на компрометацию учётных данных привилегированных пользователей или сессий. И тут уже его минимализм не помогает.

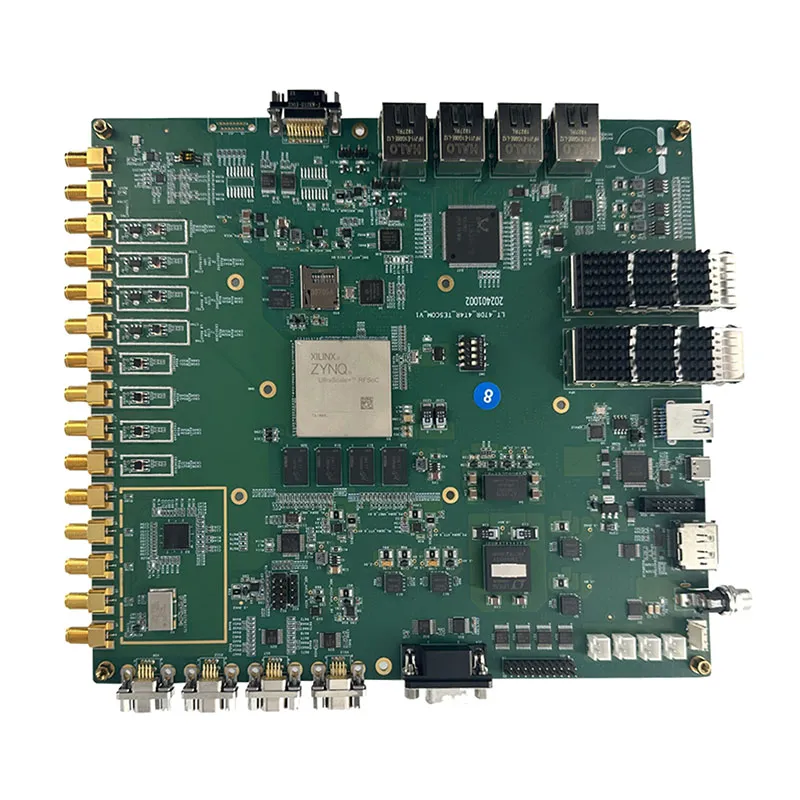

В контексте промышленных и проектных сред, например, при работе с внешними подрядчиками вроде инжиниринговых команд, важна не только техническая сторона. Допустим, есть компания, которая разрабатывает сложные электронные компоненты. Возьмём для примера ООО Сиань Циюнь Чжисюнь Электронные Технологии. Если их инженерам нужен доступ к стендам для тестирования прототипов печатных плат, расположенным в изолированном сегменте, то бастион-хост становится не просто шлюзом, а инструментом аудита: кто, когда и что именно делал на критическом оборудовании. Без этого отследить действия стороннего специалиста практически невозможно.

Из личной практики: настройка и первые грабли

Один из самых показательных случаев из моей практики был связан как раз с интеграцией для доступа к системам автоматизированного проектирования (САПР). Задача — дать доступ команде разработчиков из ООО Сиань Циюнь Чжисюнь Электронные Технологии к тестовым серверам, но без возможности выноса проектных данных. Решили поднять бастион-хост на основе OpenSSH с принудительным логированием всех сессий и записью действий (session recording).

Казалось бы, всё просто. Но сразу же всплыла проблема с производительностью при работе с графическими интерфейсами через SSH-туннели. Инженерам нужно было не только командную строку, но и доступ к среде моделирования. Пришлось дополнительно настраивать механизмы проксирования X11 и RDP с фильтрацией буфера обмена, чтобы запретить копирование файлов большого размера. Это был тот самый момент, когда абстрактное ?обеспечить безопасный доступ? превратилось в кучу мелких технических задач.

Самым неприятным ?граблем? стала конфигурация брандмауэра. По умолчанию всё было открыто только для внутренней сети. Но когда часть разработчиков начала работать удалённо, потребовалось настроить строгие правила GeoIP и привязать доступ к выданным VPN-сертификатам. Несколько дней ушло на отладку, потому что один из старых маршрутизаторов на периметре ?съедал? часть пакетов при включённой глубокой проверке, что вызывало обрывы сессий на бастион-хосте. Пришлось вручную разбираться с MTU и фрагментацией.

Неочевидные аспекты: мониторинг и реакция на инциденты

Здесь многие останавливаются на этапе ?запустили и работает?. Но настоящая работа начинается потом. Логи с бастион-хоста — это золотая жила для анализа инцидентов, но только если их правильно обрабатывать. В том же проекте с электронными технологиями мы настроили пересылку всех журналов в центральную SIEM-систему. И это сразу же выявило несколько попыток подбора паролей с IP-адресов, не связанных с легитимными сотрудниками.

Более тонкий момент — анализ поведения легитимных пользователей. Например, если инженер обычно подключается к серверам для чтения логов в определённые часы, а тут вдруг начинает в 3 ночи активно использовать команды для архивирования данных, это триггер для проверки. Бастион-хост даёт такую возможность, но для этого нужно строить поведенческие профили, что редко делается в суетной операционной работе.

Ещё один больной вопрос — обновления. Его часто ставят на ?вечную? ОС и забывают. Но уязвимости находят даже в самых минималистичных сборках. Приходится выстраивать процесс патчинга, который не нарушит доступ для сотен пользователей. Мы, например, перешли на схему с двумя экземплярами в режиме active/passive с автоматическим переключением DNS при обслуживании. Это добавило надёжности, но и сложности в мониторинге состояния самой кластерной связки.

Интеграция в экосистему и будущее

Сейчас уже мало рассматривать бастион-хост как отдельный продукт. Это должен быть элемент общей платформы управления привилегированным доступом (PAM). Особенно это актуально для холдинговых структур или групп компаний, где, как в случае с ООО Сиань Циюнь Чжисюнь Электронные Технологии, есть несколько юридических лиц и общих технологических активов. Нужен единый центр управления доступом к критическим активам всей экосистемы.

Наблюдается сдвиг в сторону облачных решений и интеграции с Zero Trust-архитектурами. Бастион-хост перестаёт быть физическим сервером в DMZ. Это может быть контейнеризованный микросервис, доступ к которому предоставляется только после проверки множества факторов аутентификации, включая состояние устройства пользователя. В такой модели его роль даже возрастает, так как он становится ключевым enforcement point политик безопасности.

Для индустрии, где важна защита интеллектуальной собственности — а разработка электронных схем, как на сайте https://www.apexpcb-cn.ru, именно такая, — эволюция бастион-хоста идёт в сторону более тонкого контроля сессий. Речь уже не просто о записи, а о реальном анализе команд в реальном времени с возможностью автоматического прерывания подозрительных действий, например, попытки отправить файл за пределы периметра через нестандартный порт.

Выводы, которые не пишут в мануалах

Итак, что в сухом остатке? Бастион-хост — это не ?поставил и забыл?. Это живой, постоянно развивающийся элемент защиты, требующий внимания, тонкой настройки под конкретные бизнес-процессы (вроде совместной разработки с внешними партнёрами) и глубокой интеграции в security-стек. Его эффективность на 90% определяется не выбором софта, а продуманностью процедур: управления доступом, анализа логов, реагирования на аномалии.

Главный урок, который я вынес — нельзя экономить на его мониторинге. Это такая же критическая система, как база данных или контроллер домена. Его компрометация равносильна выдаче ключей от всего царства. Поэтому рядом с ним всегда должны быть датчики слежения за целостностью, подозрительной активностью и доступностью.

И последнее. Внедряя такой хост, нужно с самого начала думать о пользовательском опыте. Если для инженера или разработчика доступ к ресурсам через него станет мучительным, он найдёт обходные пути — отправит файл через личную почту или попросит коллегу ?скинуть на флешку?. И тогда вся эта сложная конструкция безопасности превратится в дорогую, но бесполезную игрушку. Баланс между безопасностью и удобством — вот где кроется истинное мастерство администрирования бастион-хоста.

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

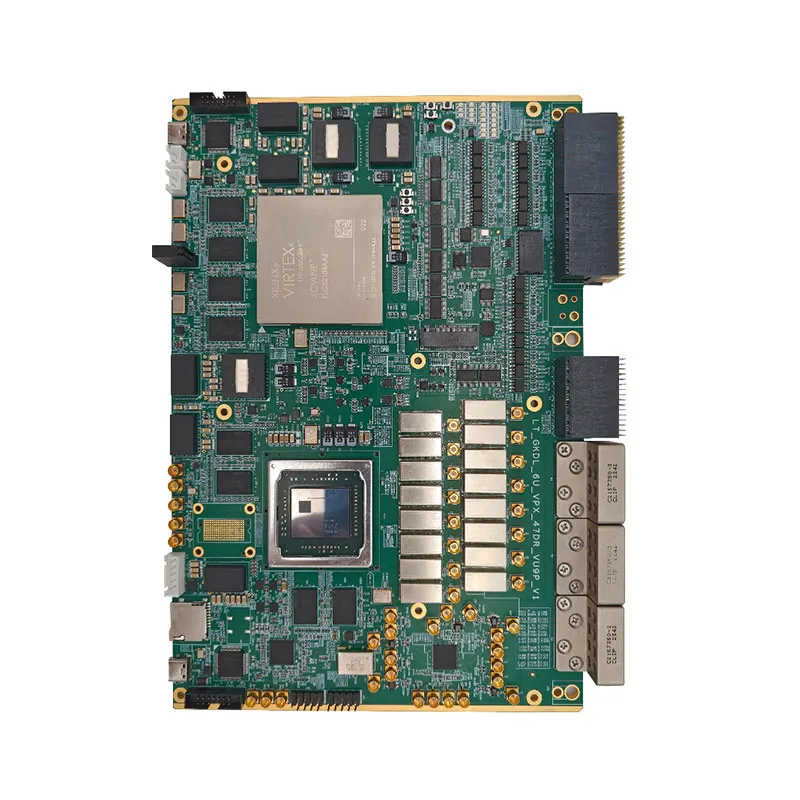

Вычислительная мощность платы VU5P+AGX Orin GPU составляет 275 TOPS

Вычислительная мощность платы VU5P+AGX Orin GPU составляет 275 TOPS -

96-канальная цифровая фазированная решётка NLY-96DBF-V1.0

96-канальная цифровая фазированная решётка NLY-96DBF-V1.0 -

GKDL_6U_VPX_47DR_VU9P_V2

GKDL_6U_VPX_47DR_VU9P_V2 -

Обработка и отслеживание изображений

Обработка и отслеживание изображений -

Высокоскоростной сбор и хранение данных: Прямая запись FPGA в NVMe SSD (восьмидисковый отсек)

Высокоскоростной сбор и хранение данных: Прямая запись FPGA в NVMe SSD (восьмидисковый отсек) -

Компьютер QYZX-C863350

Компьютер QYZX-C863350 -

Плата хранения 49DR_19EG_4NVME_EXT_V1.2

Плата хранения 49DR_19EG_4NVME_EXT_V1.2 -

Плата обработки и сбора базовых сигналов RTSD2501

Плата обработки и сбора базовых сигналов RTSD2501 -

Разработка программного обеспечения

Разработка программного обеспечения -

256-канальная цифровая фазированная решётка NYL

256-канальная цифровая фазированная решётка NYL -

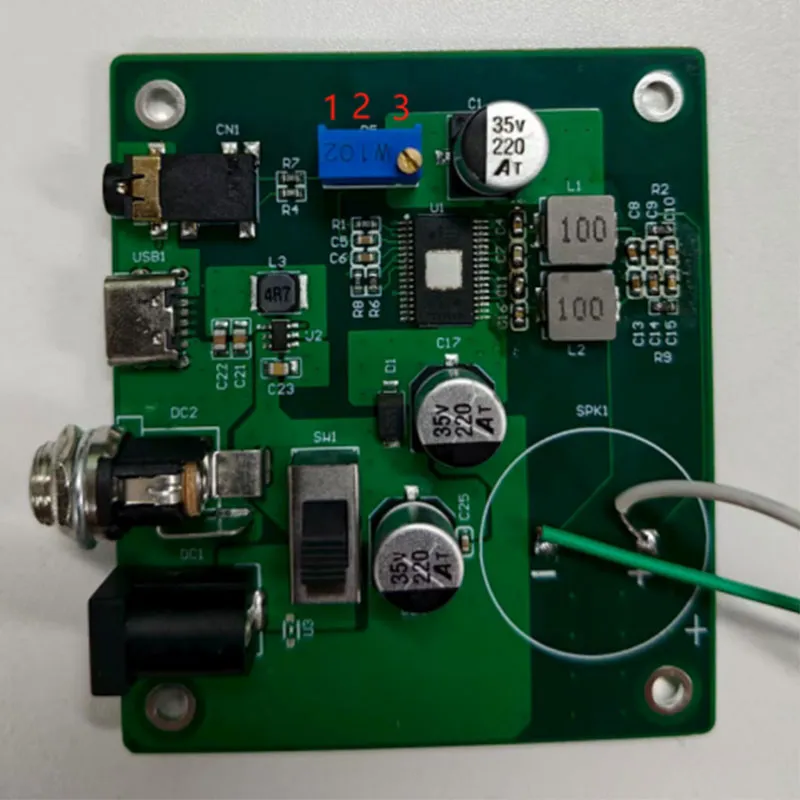

Аудиоусилитель

Аудиоусилитель -

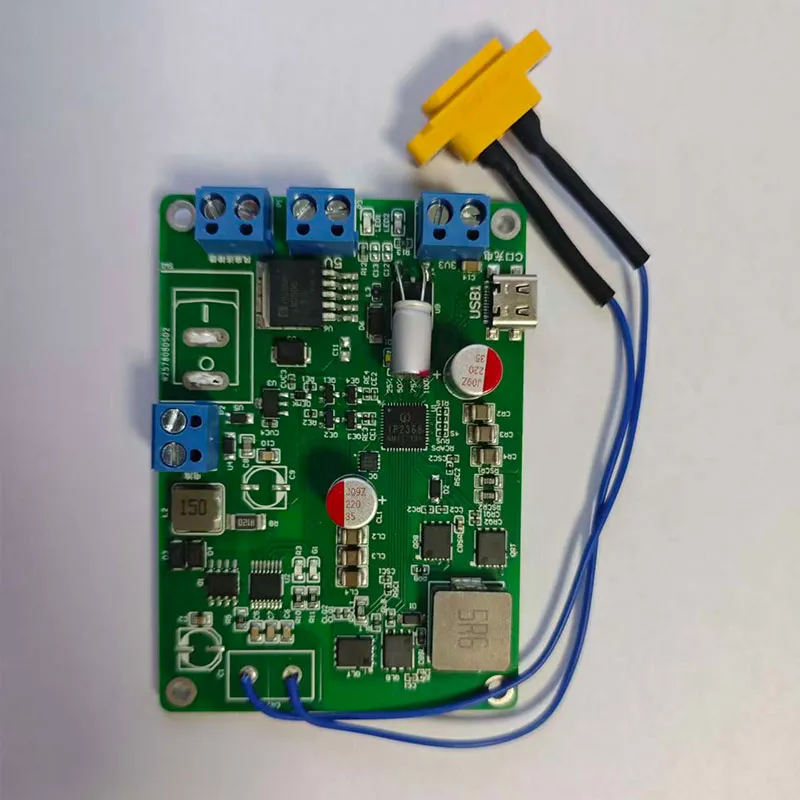

Система солнечной зарядки

Система солнечной зарядки